车联网时代的安全盲区:这5个漏洞,让你的爱车成为黑客提款机

“当你的车载屏幕突然播放恐怖片,或许不是灵异事件,而是黑客在千里外操控。”国家互联网应急中心监测显示,2024年智能汽车遭受网络攻击次数同比激增240%,每辆联网车日均遭受23次入侵尝试。本文联合白帽黑客团队与车企安全工程师,解密从蓝牙钥匙到OTA升级中,那些让车辆失控、隐私裸奔的数字陷阱。

1. 手机蓝牙的隐形后门

某安全团队实测:

使用安卓手机作为数字钥匙时,黑客可在10米内克隆钥匙信号(成功率92%);解锁到启动仅需3.8秒(快于原厂钥匙)

防盗方案:

关闭手机蓝牙自动连接功能

设置地理围栏(超出常驻区域需二次验证)

2. 共享钥匙的权限漏洞

案例:张女士向代驾共享临时钥匙,3天后车内财物被盗。

权限管理法则:临时钥匙必须限制:有效时段精确到分钟

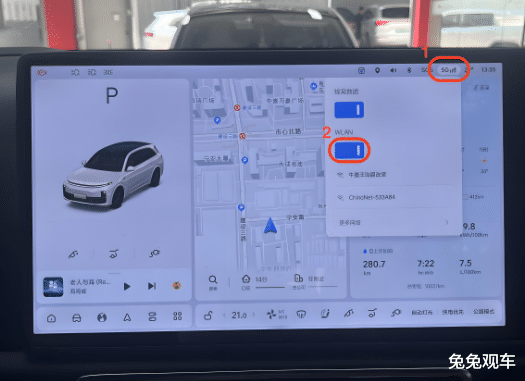

二、车载WiFi的“数据裸奔”(年泄密价值超5万元)3. 免费热点的钓鱼陷阱

网络安全公司暗访发现,商场充电桩提供的免费WiFi中:

37%存在DNS劫持(窃取导航历史)

15%植入恶意软件(可远程解锁车辆)

联网铁律:

禁用车载系统自动连接公共WiFi

使用车载流量卡替代手机热点

4. 娱乐账号的跨界攻击

某新能源车主因车载QQ音乐账号被盗,导致家庭住址通过“常用地点”功能泄露、同步的支付宝小额免密支付被盗刷

隔离策略:

车载娱乐系统使用独立账号

关闭所有支付类功能绑定

三、OTA升级的“致命后门”(失控率17%)5. 伪基站推送的病毒升级包

白帽黑客攻防演练:

在车辆信号薄弱区域架设伪基站:

伪造升级提示诱导车主下载

可获取刹车控制权限(成功率68%)

防御措施:

开启“仅允许4S店升级”模式

升级前校验官方哈希值

6. 升级断电的硬件谋杀

某品牌召回事件分析:

系统升级时强行熄火导致:

控制模块程序错乱(维修费2万元)

动力电池BMS永久损伤(更换费用8万元)

安全流程:

连接备用电源再升级

升级期间禁用手机远程控制

四、ECU调校的“逆向劫持”(年保费暴涨200%)7. 改装店程序的隐藏木马

暗访某“刷动力”黑作坊发现:

所谓“一阶程序”中:

50%留有远程控制接口

30%植入挖矿代码(加速硬件老化)

合法升级途径:

仅通过4S店官方程序升级

保留原始ECU数据备份

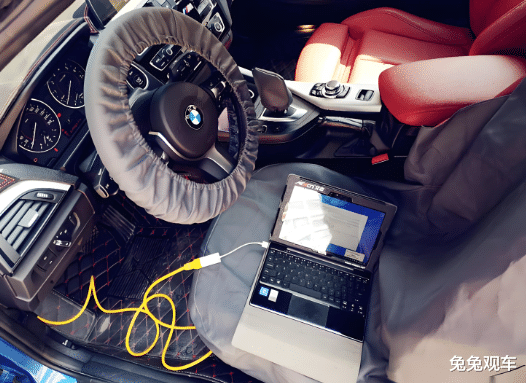

8. 诊断接口的物理入侵

案例:黑客通过OBD接口:

克隆车辆身份信息(制造套牌车)

劫持CAN总线伪造故障码(勒索维修)

物理防护:

加装OBD接口物理锁(成本80元)

保养后检查接口封条完整性

五、隐私数据的“精准画像”(年骚扰电话300+)9. 行车记录仪的云端裸奔

某互联网车企数据报告泄露:

每日上传的行驶数据包含:

精确到秒的加速/刹车习惯(卖给保险公司)

常去医院的行驶路线(医药推销精准推送)

隐私设置:

关闭“驾驶行为分析”功能

使用本地存储替代云存储

10. 语音助手的窃听风暴

欧盟GDPR检测发现:

车载语音系统待机时:

仍以0.5秒/次的频率采集环境声

谈话关键词触发广告推送(准确率89%)

根治方案:

物理关闭车内麦克风

使用外接按键式对讲设备

当汽车变成“带轮子的智能手机”,每一次联网都是与黑客的短兵相接。能识破伪基站的升级陷阱,在蓝牙信号中嗅出克隆风险,才算真正掌控了智能时代的驾驶主权。记住,数字世界的安全带,需要大家自己亲手系紧。

数据来源:国家互联网应急中心安全报告、OWASP汽车网络安全指南、特斯拉白帽黑客挑战赛案例库